Zero Knowledge Protokoll

Ein Zero-Knowledge-Beweis (auch kenntnisfreier Beweis) oder Zero-Knowledge-Protokoll (auch kenntnisfreies Protokoll) ist ein Protokoll aus dem Bereich der Kryptografie. Bei einem Zero-Knowledge-Protokoll kommunizieren zwei Parteien (der Beweiser und der Verifizierer) miteinander. Der Beweiser überzeugt dabei den Verifizierer mit einer gewissen Wahrscheinlichkeit davon, dass er ein Geheimnis kennt, ohne dabei Informationen über das Geheimnis selbst bekannt zu geben. Ein bekanntes Verfahren ist das Feige-Fiat-Shamir-Protokoll. Die Schnorr-Identifikation erfordert nur drei Schritte zur Kommunikation und der Beweiser kann den Verifizierer nur mit minimaler Wahrscheinlichkeit davon überzeugen ein Geheimnis zu kennen, das er nicht kennt.

Angelehnt an den Zero-Knowledge-Beweis bezeichnet Zero Knowledge im Cloud Computing eine Selbstbeschränkung der Anbieter, um keinen Einblick in die gespeicherten Dateien der Nutzer erhalten zu können.

Inhaltsverzeichnis

Eigenschaften[Bearbeiten]

Zero-Knowledge-Protokolle dienen u. a. der Authentifizierung. In der Praxis werden sie jedoch kaum verwendet, da sie in der Regel für ein ausreichendes Sicherheitsniveau ein hohes Maß an Interaktion, d. h. den Austausch vieler Nachrichten, erfordern. Die in praktischen Anwendungen eingesetzten und standardisierten Authentifizierungsprotokolle basieren stattdessen auf digitalen Signaturen. Allerdings gibt es auch Konstruktionen, welche bestimmte Zero-Knowledge Protokolle in nicht-interaktive Varianten überführen.

Zero-Knowledge-Protokolle stellen eine Erweiterung von interaktiven Beweissystemen dar. Zu den Bedingungen Vollständigkeit und Zuverlässigkeit der interaktiven Beweissysteme tritt noch die Zero-Knowledge-Eigenschaft, die dafür sorgt, dass der Verifizierer keine Information über das Geheimnis erlangt.

Bei einem Zero-Knowledge-Protokoll soll immer gezeigt werden, dass eine Eingabe <math>x</math> einer formalen Sprache <math>L</math> angehört. Dazu muss ein Zero-Knowledge-Protokoll drei Bedingungen erfüllen:

- Vollständigkeit

- Ist die Eingabe <math>x</math> ein Element der Sprache <math>L</math>, dann soll ein Verifizierer nach Ablauf des Protokolls fast immer akzeptieren.

- Zuverlässigkeit

- Ist die Eingabe <math>x</math> kein Element der Sprache <math>L</math>, also der Beweiser unehrlich, dann soll der Verifizierer nach Ablauf des Protokolls ablehnen. Dabei ist jedoch eine geringe Fehlerwahrscheinlichkeit erlaubt.

- Zero-Knowledge-Eigenschaft

- Aus der Interaktion zwischen dem Beweiser und dem Verifizierer darf nicht mehr Wissen als die (Un-)Gültigkeit der zu beweisenden Aussage gewonnen werden. Ein Dritter, der die Interaktion zwischen Beweiser und Verifizierer verfolgt, erfährt nicht einmal, ob der Beweiser überhaupt das Geheimnis kennt (oder die Interaktion zwischen B und V abgesprochen war).

Klassisches Beispiel[Bearbeiten]

Das nachfolgende anschauliche Beispiel für ein Zero-Knowledge-Protokoll wurde von Jean-Jacques Quisquater et al. (s. Literatur) entworfen.

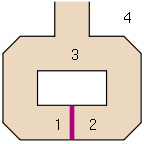

Peggy möchte Viktor beweisen, dass sie ein Geheimnis kennt, mit dem sich eine Tür in einer Höhle öffnen lässt, ohne dass sie vor seinen Augen die Tür öffnet (und somit ihm und Dritten zeigte, wie die Tür zu öffnen ist). Weiterhin will Peggy ausschließlich Viktor davon überzeugen, dass sie das Geheimnis kennt und nicht Dritte.

Viktor steht bei 4 und sieht Peggy in die Höhle gehen. Er sieht nicht, ob Peggy nach 1 oder 2 geht. Dann geht Viktor zu 3 und verlangt von Peggy, dass sie auf der von ihm festgelegten Seite aus der Höhle kommt. Wenn Peggy nicht auf der richtigen Seite steht, muss sie dafür die rote Tür öffnen. Kann Peggy die Tür öffnen, kann sie stets auf der von Viktor verlangten Seite herauskommen. Kann sie die Tür nicht öffnen, muss sie in 50 % der Fälle auf der falschen Seite zurückkommen.

Kommt Peggy nach n Versuchen jedes Mal auf der von Viktor verlangten Seite aus der Höhle, kann Viktor mit einer Wahrscheinlichkeit von <math>1-2^{-n}</math> davon ausgehen, dass Peggy das Geheimnis der Tür kennt, hat aber dennoch kein neues Wissen über die Tür erlangt, etwa wie genau sie zu öffnen ist, ob sie nur von einer Seite zu öffnen ist etc.

Dieser Beweis funktioniert allerdings nur gegenüber Viktor: Beobachtet ein Dritter den Vorgang, ist er nicht davon überzeugt, dass Peggy das Geheimnis der Tür kennt, da sich Viktor und Peggy abgesprochen haben könnten, welche Seite Viktor in jedem der Durchgänge verlangen wird.

Peggy könnte Viktor auch direkt beweisen, dass sie das Geheimnis kennt ohne es offenlegen zu müssen: Viktor und Peggy gehen beide zu 3, von wo aus Viktor sieht wie Peggy in eine Richtung in die Höhle geht und auf der anderen Seite herauskommt. Um dies tun zu können, muss sie durch die rote Tür gehen. Viktor sieht von 3 aus zwar nicht wie das geschieht und lernt damit nicht das Geheimnis, weiß aber dennoch sicher, dass Peggy die Tür öffnen kann. Das Problem bei diesem Ansatz ist, dass diese Vorgehensweise aufgezeichnet oder von einer dritten Partei beobachtet werden könnte. Damit kann Peggy nicht mehr abstreiten, das Geheimnis zu kennen, indem sie behauptet, mit Viktor zusammengearbeitet zu haben, und kann somit nicht mehr kontrollieren, wer davon erfährt, dass sie das Geheimnis der roten Tür kennt.

Beispiel für ein Zero-Knowledge-Protokoll[Bearbeiten]

Eine Zero-Knowledge-Authentifizierung zwischen zwei Instanzen kann mit Hilfe des Graphenisomorphieproblems stattfinden. <math>B</math> möchte <math>V</math> letztlich beweisen, das „Geheimnis“ <math>\pi</math> zu kennen. Dies ist naheliegend wenn <math>B</math> plausibel machen kann die Entscheidung <math>a</math> zu kennen (und daher immer richtige Antworten geben zu können). Dazu muss vom Beweiser zunächst einmalig ein öffentliches Schlüsselpaar erstellt werden:

- Der Beweiser <math>B</math> erzeugt einen sehr großen Graphen <math>G_0</math>.

- <math>B</math> nummeriert <math>G_0</math> mit einer zufällig und gleichförmig gewählten Permutationsfunktion <math>\pi</math> um. Der resultierende Graph sei also <math>G_1 := \pi (G_0)</math>.

- Das Paar <math>(G_0,G_1)</math> wird veröffentlicht, die Permutation <math>\pi</math> hält <math>B</math> geheim.

Angenommen, eine Person, genannt „Verifizierer“, möchte die Identität von <math>B</math> überprüfen, d. h. feststellen, ob <math>B</math> tatsächlich im Besitz des zum öffentlichen Schlüssel <math>(G_0,G_1)</math> gehörigen privaten Schlüssels <math>\pi</math> ist. Dann kann <math>B</math> diese Tatsache mit Hilfe des nachfolgenden Zero-Knowledge-Protokolls beweisen, ohne dem Verifizierer oder einer dritten Person den privaten Schlüssel <math>\pi</math> mitzuteilen:

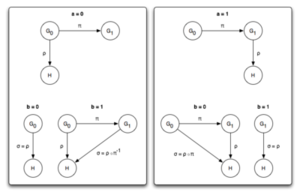

- Der Beweiser <math>B</math> wählt zufällig ein <math>a \in \{0,1\}</math>. Außerdem wird der Graph <math>G_a</math> durch die zufällig gewählte Permutationsfunktion <math>\rho</math> umnummeriert. Der resultierende Graph sei <math>H :=\rho (G_a)</math>. <math>B</math> sendet schließlich <math>H</math> an den Verifizierer <math>V</math>. In diesem Schritt legt sich der Beweiser also auf einen der Graphen fest (Commitment bzw. Witness).

- Der Verifizierer <math>V</math> empfängt den Graphen <math>H</math> und wählt zufällig ein <math>b \in \{0,1\}</math>. Dann fordert er <math>B</math> auf, ihm eine Permutation <math>\sigma</math> mit der Eigenschaft <math>H = \sigma(G_b)</math> zu senden (Challenge).

- Nun muss zwischen drei Fällen unterschieden werden:

- <math>\sigma := \begin{cases}

\rho & \text{falls } a=b\\ \rho \circ \pi^{-1} & \text{falls } a=0 \text{ und } b=1\\ \rho \circ \pi & \text{falls } a=1 \text{ und }b=0 \end{cases}</math>

- <math>B</math> schickt die entsprechend konstruierte Permutation <math>\sigma</math> an <math>V</math> zurück (Response).

- <math>V</math> empfängt das von <math>B</math> gesendete <math>\sigma</math> und prüft, ob wirklich <math>H =\sigma (G_b)</math> gilt.

Wir betrachten nun die drei notwendigen Bedingungen für ein Zero-Knowledge Protokoll:

- Das obige Protokoll ist offensichtlich vollständig, weil <math>\sigma</math> gerade so konstruiert wird, dass es die geforderte Gleichung <math>H =\sigma (G_b)</math> erfüllt.

- Ein unehrlicher Beweiser bzw. eine dritte Person, die sich als <math>B</math> ausgeben möchte, kann ohne Kenntnis von <math>\pi</math> den Verifizierer nur mit einer Wahrscheinlichkeit von 0,5 (durch richtiges Raten des Wertes <math>a</math> im ersten Schritt) überzeugen. Falls das Protokoll hinreichend oft wiederholt wird und unter der Annahme, dass die Bestimmung von <math>\pi</math> aus <math>(G_0, G_1)</math> schwer ist, ist das Protokoll also zuverlässig.

- Die Kommunikation zwischen Beweiser und Verifizierer in einer Runde (Schritt 1 bis 4) ist von der Form <math>(H,b,\sigma)</math>. Erzeugt nun ein Simulator <math>S</math> zufällig und gleichförmig <math>b'</math> und <math>\sigma'</math> und berechnet damit den Graphen <math>H' = \sigma'(G_{b'})</math>, dann ist die resultierende Wahrscheinlichkeitsverteilung <math>\{(H',b',\sigma')\}</math> identisch mit der Verteilung, welche durch die echten Protokollinstanzen impliziert wird. Folglich kann kein geheimes Wissen (hier die Permutation <math>\pi</math>) übertragen worden sein (Zero-Knowledge).

Literatur[Bearbeiten]

- Jean-Jacques Quisquater, Louis Guillou: How to explain zero-knowledge protocols to your children. Advances in Cryptology - CRYPTO '89, Lecture Notes in Computer Science 435, pp. 628-631, 1990. (PDF)

- Kommentar: Äußerst unterhaltsame und theoriearme Einführung anhand eines mittlerweile klassischen Beispiels.

- Ivan Damgard, Jesper Buus Nielsen: Commitment Schemes and Zero-Knowledge Protocols, 2008, PDF

- Albrecht Beutelspacher, Jörg Schwenk, Klaus-Dieter Wolfenstetter: Moderne Verfahren der Kryptographie, 7. Auflage, S. 43ff, 2010, ISBN 978-3-8348-1228-5

Externe Links[Bearbeiten]

- Applied Kid Cryptography – Anschauliche Darstellung eines Zero-Knowledge-Protokolls anhand eines Spiels.

- Zero-Knowledge Tutorial – Einführung von Oded Goldreich (englisch)

Spenden-Adressen: